ビジネスメール詐欺について

ある日突然、会社の経理部や財務部に所属しているあなたに、経営層から「従来の口座が使えないので、指定する口座に振込先を変更してくれ」と1通のメールが届きました。差出人名は合っていますし、メール本文も社内フォーマットです。あなたはメールの指示通りに、振込先口座を変更してしまうのでしょうか?

ビジネスメール詐欺とは

「ビジネスメール詐欺」とは、不特定多数を狙ったスパムメールやフィッシングメールとは異なり、ある特定の組織や個人へ、経営層や取引先などになりすまし偽メールを送って入金や口座変更等をさせる金銭的被害をもたらすサイバー攻撃です。

メールの内容は、ターゲットとなる組織に関係する情報をもとに受信者が騙されやすい巧妙な内容になっていることもあります。

「ビジネスメール詐欺」は、IPA(独立行政法人 情報処理推進機構)が選出した「情報セキュリティ10大脅威 2025」において9位となっており、1位の「ランサムウェア」や5位の「標的型攻撃」と同様に注意が必要な脅威と言えるでしょう。

| 順位 | 組織 | 昨年 順位 |

|---|---|---|

| 1位 | ランサム攻撃による被害 | 1位 |

| 2位 | サプライチェーンや委託先を狙った攻撃 | 2位 |

| 3位 | システムの脆弱性を突いた攻撃 | 7位 |

| 4位 | 内部不正による情報漏えい等 | 3位 |

| 5位 | 機密情報等を狙った標的型攻撃 | 4位 |

| 6位 | リモートワーク等の環境や仕組みを狙った攻撃 | 9位 |

| 7位 | 地政学的リスクに起因するサイバー攻撃 | 初 |

| 8位 | 分散型サービス妨害攻撃(DDoS攻撃) | 前年なし |

| 9位 | ビジネスメール詐欺 | 8位 |

| 10位 | 不注意による情報漏えい等 | 6位 |

図1 情報セキュリティ10大脅威 2025

出典: 独立行政法人情報処理推進機構「情報セキュリティ10大脅威 2025」より

どうやって攻撃されるの?「ビジネスメール詐欺」の攻撃手口

「ビジネスメール詐欺」は経営層や取引先などになりすましメールのやりとりを通して金銭的被害をもたらします。以前までよく見られた「スパムメール」や「フィッシングメール」であれば、差出人が怪しい、本文が不自然な日本語や他の言語(英語や中国語など)であることから簡単に見抜くことが出来ました。しかし、ビジネスメール詐欺では、業務メールに酷似した差出人やメールの件名、本文、署名などに加え、やりとりの中で付加されたCc等や引用部分の改ざんなど様々な手口を駆使しており、簡単に見分けることができません。

具体的なビジネスメール詐欺の例をご紹介しましょう。攻撃者がターゲットとなる会社の社員と取引先のメールのやりとりを盗聴します、取引先の人物になりすましターゲットに対して偽の口座番号に振り込むように伝えます。すると、受信した社員がそのメールを疑うことなく、攻撃者の口座に振り込んでしまい金銭が詐取されてしまいます。また、取引先からターゲットにメールが送信されないように、ターゲットの社員になりすまし取引先ともやりとりを続け、詐欺の発覚を遅らせているのです。

また、ビジネスメール詐欺のメールアドレスには、正規のドメインに酷似した偽のドメインが利用されています。そのため、メール受信者が不審なメールを見抜くために、メールアドレスに注意して、ドメイン名を確認することが重要になります。

| 正規ドメイン | 偽ドメイン |

|---|---|

| selphish.jp | selphsih.jp |

| selphishs.jp | |

| selplnish.jp | |

| seIphish.jp ※小文字の l(エル)が大文字の I(アイ)になっている |

|

| se1phish.jp |

ビジネスメール詐欺に使用される偽メールアドレスの例

ビジネスメール詐欺によっておこる被害と影響

標的型攻撃メールと攻撃手口が似ていますが、目的が異なります。標的型攻撃メールの場合、組織の機密情報や知的財産に関する情報など、何らかの情報を盗み取ることが目的です。一方、ビジネスメール詐欺の場合、金銭的な被害に集中しています。

実際の事例としても、取引先や経営層に成りすましたメールに騙され高額の被害にあっています。2017年に日本で高額な被害がでたことから注目されはじめており、2018年にはメール内容が日本語のビジネスメール被害が初めて報告されるなど、今後も増えていくと予想されています。

被害を最小限に抑えるために

被害を受けた原因は不審なメールの内容が巧妙であり担当者がそれに気づかず、見分けられなかったことです。組織のセキュリティ対策を強化することや、社員に不審なメールを見抜くための教育を実践することや電話などメール以外の方法で確認することなどでビジネスメール詐欺の被害に遭う確率は低減できるでしょう。

しかし、社員全員がこのようなメールを完全に見分け・被害を出さないというのは非常に困難です。

怪しいメールを受信した際に社員がどのような対応をすべきかルール化し、社員全員に周知・徹底させ、しかもビジネスメール詐欺が発覚した時に、被害拡大を最小限に抑えなければならないのです。

ビジネスメール詐欺への対策

社員の教育

不審なメールを見抜くための教育

メール以外の

確認手段

電話など、メール以外の方法で確認

規定の整備

ビジネスメール詐欺を念頭に置いた規定の整備

ルールの決定

詐欺メール受信時に社員が対応すべきルールの決定

ルールの

周知・徹底

詐欺メール受信時に社員が対応すべきルールの周知・徹底

共有

怪しいメールに関する情報を社内外に共有

このうち、1番から5番は未然に防ぐ対策であり、6番は被害の拡大を抑えるための対策です。これらの対策を、自社に合った形で取っておくことが最大のリスクヘッジとなります。

ただ、この全てを自社だけで準備することは限界があるかもしれません。その場合は、KDLの標的型攻撃メール訓練サービス”Selphish”を活用いただくことで解決できますので、ぜひお気軽にご相談ください。

なら、こんな対策が、簡単にできます!

なら、こんな対策が、簡単にできます!

でできること

こんなメールが簡単に社内で送れます

でできること

こんなメールが簡単に社内で送れます

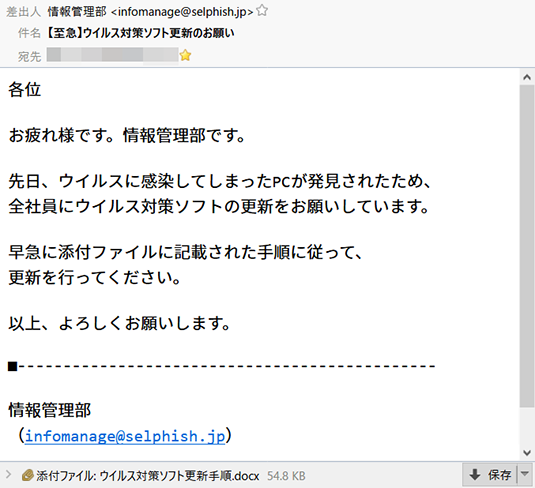

実際に送られてくる標的型攻撃メールの内容を元にした訓練メールを用いて、簡単にメール訓練をすることができます。

でできること

不審なメールの脅威が理解できます

でできること

不審なメールの脅威が理解できます

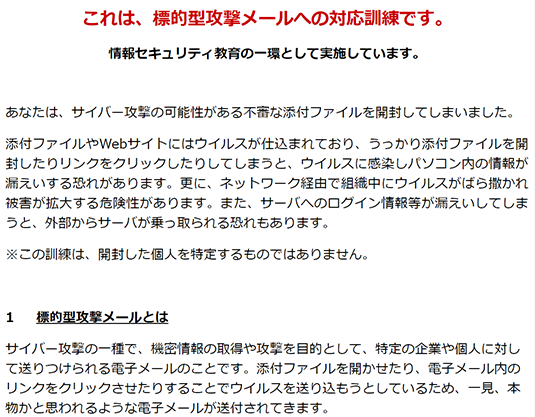

訓練に参加した社員一人ひとりが、標的型攻撃メールを疑似体験し、脅威への理解を深めることができます。

でできること

不審なメールへの対応方法を周知できます

でできること

不審なメールへの対応方法を周知できます

訓練メールの開封者に対して、標的型攻撃メールを開いてしまった際の対応方法を教育できます。

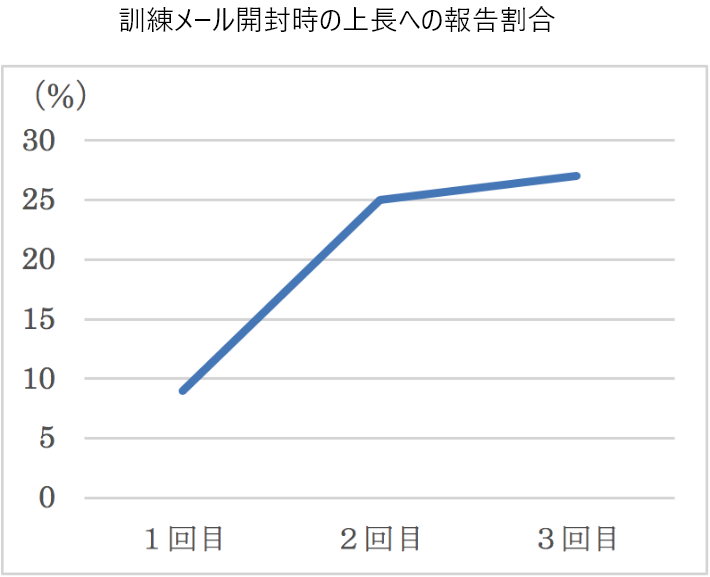

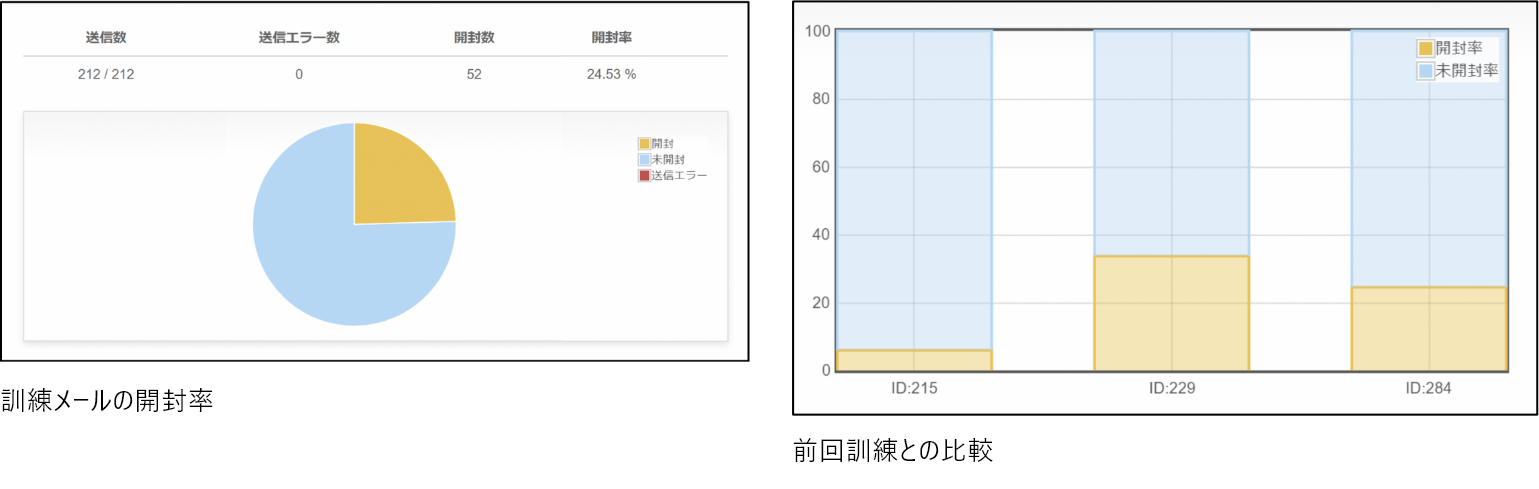

あるIT企業で「標的型攻撃メール」に対する訓練を実施した際に、社員がルールに沿って対応できた割合を表しました。この訓練では「健康診断における再検査のお知らせ」という社員にとって身近な内容をタイトルにしたメールを送ったのですが、約3割もの社員がメールを開封し、本文内のURLにアクセスしてしまいました。

ただ、この3割の社員が開封・アクセスしてしまったという事実よりは、誤って開封・アクセスしてしまった社員がルールに従って上長にその旨を報告した割合がどの程度だったかの方が重要です。この報告割合が低ければ、被害を最小限に抑えることは難しいからです。

社員教育用のコンテンツ

上の図を見ていただくと、訓練の回を重ねるごとに報告の割合が上昇しているため、ルールの周知・徹底に効果があると判断できますし、実際の被害にあったとしても最小限で抑えることができると期待して良いでしょう。

でできること

不審なメールへの意識を数値化できる

でできること

不審なメールへの意識を数値化できる

訓練メールの開封率や、前回訓練との比較など、社員へのトレーニング結果を数値化できます。

まとめ

- 日本語のビジネスメール詐欺が今後増加すると予想される

- ビジネスメール詐欺を完全に見抜くのは困難である

- 被害にあわないようなルールがあることが大切である

- そのルールが社員に周知徹底されていることが、被害を最小限に防ぐために重要

- ルールの周知と徹底のために標的型攻撃メール訓練サービス「Selphish」が役立つ

貴社でもメール訓練を通してビジネスメール詐欺への対策を

強化してみてはいかがでしょうか。

でできること

でできること

記者もねらわれている?

巧妙な「ビジネスメール詐欺」の手口とは