Selphish Threat Intelligence – デジタル証明書が付いているからといって安全とは限らない!攻撃者によるS/MIME技術の悪用について

近年、フィッシングや標的型攻撃メールが進化し、S/MIME(Secure/Multipurpose Internet Mail Extensions)技術の悪用が増加しています。

S/MIMEは、メールの暗号化や署名に使用され、送信者の認証や内容の改ざん防止を目的としたセキュリティ技術ですが、この技術を悪用した詐欺が確認されています。

従来のフィッシングだけでなく、標的型攻撃メールにも特に注意が必要です。

S/MIME証明書は、送信者が正当であることを証明するデジタル証明書です。

認証局(CA)によって発行され、送信者の署名が付与されるため、受信者はメールが改ざんされていないか判断しやすくなります。また、S/MIMEによりメール内容が暗号化され、第三者からの盗聴や改ざんを防ぎます。

S/MIMEは、1990年代後半から普及し始め、金融機関や政府機関などセキュリティが重視される組織で広く採用されています。なお、S/MIMEの利用には、送信者と受信者の双方がS/MIME対応のメールソフトを使用する必要があります。 Microsoft OutlookやiPhone、iPadのメールアプリなどがこの技術に対応しています。メールクライアントは、S/MIME証明書を自動的に検証および表示するように設定する必要があります。そうしないと、証明書が拡張子「.p7s」の添付ファイルとして表示されることがあります。

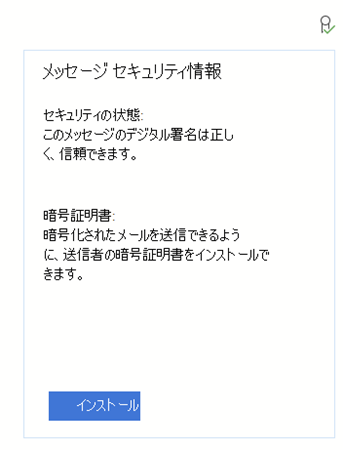

OutlookでのメールメッセージのS/MIME証明書の確認画面

しかし、普及に伴い、サイバー犯罪者もS/MIMEを悪用し、信頼性のあるメールに見せかけた詐欺の増加が確認しています。このような攻撃は、特に標的型攻撃メールで効果的であるため、巧妙な詐欺が行われています。従業員やユーザーは、S/MIME署名だけでなく、他の不審な兆候にも注意を払う必要があります。

フィッシング対策協議会 – S/MIME 電子署名ファイルが添付されたフィッシング (2023/12/15)

https://www.antiphishing.jp/news/alert/smime_20231215.html

攻撃者がS/MIME証明書を偽造するために使う手法

不十分な認証手続きの悪用:

一部の認証局(CA)は、身元確認手続きが十分でない場合があります。攻撃者はこれらの弱点を突いて、偽の情報や詐称した情報で正規のS/MIME証明書を取得します。

正規の証明書の侵害:

新しい証明書を偽造する代わりに、攻撃者は信頼されている組織の正規の証明書を侵害することがあります。証明書にアクセスできる人物を標的としたフィッシング攻撃や、ソフトウェアの脆弱性を悪用することで、証明書に関連する秘密鍵を盗み、フィッシングメールに使用します。

失効または期限切れの証明書の悪用:

攻撃者は、まだ一部のメールクライアントやシステムで受け入れられている失効または期限切れの証明書を再利用することがあります。これらの証明書は正式には無効ですが、システムが証明書の状態を十分に確認しない場合、攻撃者は引き続きそれらを悪用して詐欺を行うことができます。

偽の認証局(CA)の作成:

高度な攻撃者は、偽の認証局を設立し、正規のように見えるS/MIME証明書を発行することができます。この偽の認証局を受信者やシステムに信頼させることで、偽の証明書を配布し、フィッシングメールがセキュリティチェックをすり抜けることを可能にします。

S/MIMEを利用した攻撃メールの被害に遭わないためのチェックポイント

差出人を再確認する:

S/MIME証明書が付与されているメールであっても、差出人のメールアドレスやドメインが正当であるか確認してください。公式ウェブサイトから情報を取得し、正当な送信元かどうかを確かめることが重要です。

求められる情報に注意する:

正当な組織は、メールを通じて個人情報や認証情報を直接要求することはありません。不審な情報提供の要求があれば、詐欺の可能性が高いと考えてください。

緊急性を訴える言葉に警戒する:

フィッシングメールは、緊急性を強調して受信者に即座に行動を促すことがよくあります。例えば、「直ちに対応が必要」などの表現には特に注意が必要です。

使用されているリンクやボタンを慎重に検討する:

フィッシングメールに含まれるリンクは、偽のサイトへ誘導するものが多いです。リンクにカーソルを合わせて表示されるURLを確認し、公式のものかどうか慎重に評価してください。

公式機関からの情報を優先する:

メールで受け取った情報については、必ず公式機関のウェブサイトや正規の連絡先に問い合わせて、その真偽を確認してください。

Selphishのメール訓練サービスで攻撃に備える

フィッシングや標的型攻撃メールの進化に伴い、S/MIME証明書を悪用した詐欺も増加しています。

詐欺に対応するためには従業員のセキュリティ意識を高め、こうした巧妙な攻撃に対処する能力を養うことが最善の防御策です。

神戸デジタル・ラボが提供するSelphish(セルフィッシュ)は、S/MIMEを悪用したフィッシングメールに対応するスキルを身につけるためのメール訓練サービスを提供しています。

Selphishは、実際に発生する攻撃シナリオを再現した訓練メールを通じて、従業員がリアルな状況下でS/MIME署名を持つ不正なメールを見破る力を強化します。また、直感的な管理画面により、初めてメール訓練を導入する組織でも容易に運用できるよう設計されています。

まとめ

S/MIMEを悪用したフィッシング詐欺のリスクが高まっている現在、企業や組織は従業員のセキュリティ意識を強化し、最新のサイバー攻撃に迅速に対処するための積極的な対策を講じる必要があります。

特に高度な技術を使った詐欺に対応するためには、従業員が最新の脅威に対する理解を深め、迅速かつ適切に行動できることが重要です。

Selphishのメール訓練サービスを活用することで、従業員はS/MIMEを悪用した攻撃を見破り、適切に対処するスキルを身につけ、組織全体のセキュリティを強化できます。

最新のサイバー脅威に備えるために、Selphishで強固な防御力を構築しましょう。