企業の公開情報から情報漏洩?OSINTを悪用した標的型攻撃メールに注意!

近年、ますます巧妙になり見破ることが難しい標的型攻撃メールですが、実はあなた向けにカスタマイズされているかもしれません。

OSINTと呼ばれる情報活用の手段をサイバー攻撃に悪用することで、思わず開封してしまうような内容のメールが届くようになりました。本記事では、OSINTの概要とサイバー攻撃に悪用される手法、企業が注意するべき内容についてご紹介します。

OSINTとは

OSINTとは「Open Source Intelligence」の略称で、一般に公開されている情報からデータの収集や分析を行う手法です。

「HUMINT」(「Human Intelligence」の略称。人を通した情報収集のこと。)、「SIGINT」(「Signal Intelligence」の略称。電波や通信を傍受して情報を得る手法のこと。)と並ぶ諜報活動のひとつですが、近年、サイバーセキュリティの取り組みとしても活用されています。

OSINTは、インターネットやSNS、新聞や書籍といった誰でも見ることや聞くことができる情報源を活用します。 インターネットから得られる情報としては、以下のようなものが挙げられます。

- 国や政府、自治体サイトからの情報

- 企業の公式サイトからの情報

- SNSの投稿内容や画像情報

- イベントやニュースサイトからの情報

- ドメイン名やIPアドレスなどのネットワーク情報

OSINTがサイバー攻撃に悪用されている

サイバーセキュリティ対策では、自社が公開している情報や、外部に漏れてしまっている情報を調査することで、攻撃に悪用されるリスクを事前に把握し、防御策を講じるために活用されている一方で、OSINTは攻撃者にも悪用されています。

たとえば、標的型攻撃メールを仕掛ける際、攻撃者は企業のWebサイトやSNS、プレスリリースなどから、企業情報を調べ上げます。こうして得た情報をもとに、まるで実在する担当者から送られてきたような、精度の高いメールを作成して受信者をだまそうとします。なりすましの説得力を高めるために、細かな企業情報までリサーチされるケースもあります。

攻撃シナリオを作る際、攻撃者はここを見ている

攻撃者が標的に対して攻撃を仕掛ける際、公開されているあらゆる情報を参考にする可能性があります。 企業情報だけでも、以下のような内容が企業の公式サイトを見るだけで把握できます。

- 組織図

- 経営情報

- 業務内容

- 部署や個人名

- 担当窓口

- 関連会社や取引先

- 会社ドメイン

また、ドメイン名の登録者情報といったWhois情報は誰でも検索することが可能です。

自社の情報を使い狙い撃ちされる可能性あり!

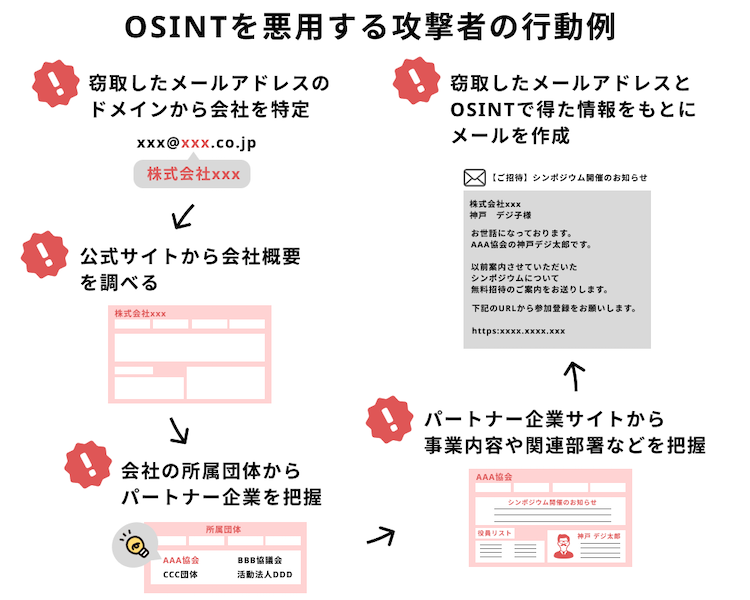

このような公開情報を活用して、パートナー企業へのなりすましといった被害が発生しています。 例えば、攻撃者の元にすでに流出してしまっているメールアドレスがあるとします。 このメールアドレスを使った攻撃を行うために攻撃者は以下のような行動を取ります。

- メールアドレスのドメインから該当する会社を検索し、公式サイトへアクセスして会社概要を調べる。

- 会社の所属団体ページからパートナー企業を把握する。

- 次にパートナー企業公式サイトから事業内容や関連部署、担当名などを把握する。

- OSNITで得た情報をもとに、メールアドレス保有者に関連する人物になりますまし、メール文面を作成する。

受信者にとっては、日頃やり取りしている企業から、いかにも仕事に関係するであろうと思われる文面が届くため、警戒することなくメールを開封する可能性があります。このように作成されたメールは非常に精度が高く、思わずメールを開封したり、メール文面にある指示にしたがってしまう恐れがあります。

意図せず情報を公開してしまっていませんか?

また、会社の公開情報の中に意図せず公開されてしまっている情報がある可能性があります。

- 社外秘のフォルダや機密文書

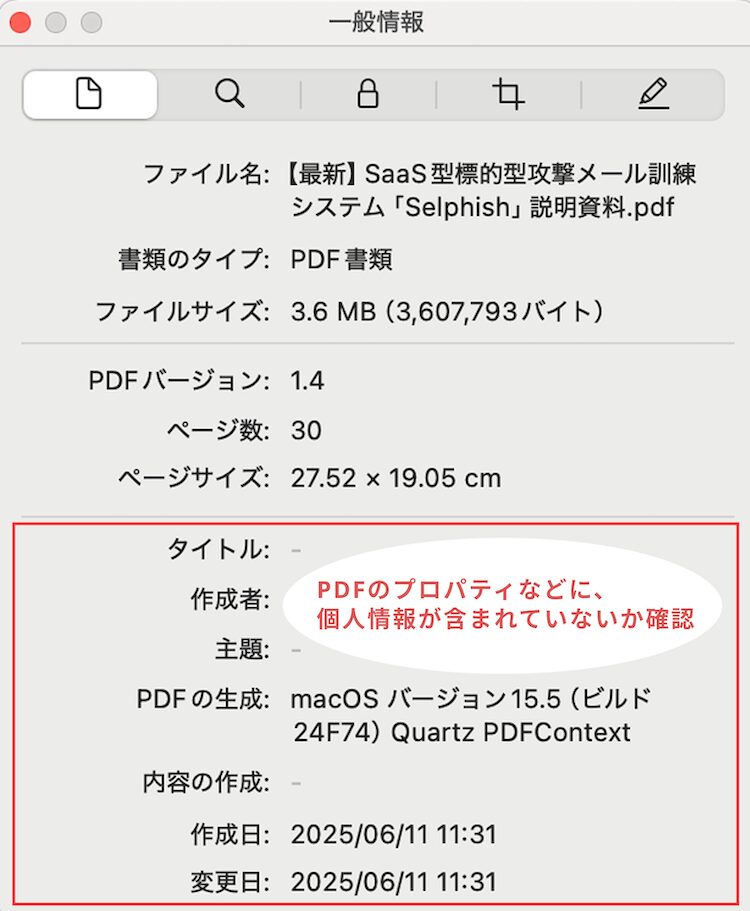

- 公開しているファイルの詳細に含まれる情報

例えば、ダウンロード可能なPDFファイルのプロパティを閲覧すると、「作成者」「タイトル」「作成日」といった情報が誰でも確認できます。部署や作成者といった情報を意図せず公開してしまっている恐れがあるため、注意が必要です。

また、画像を掲載する際のタイトルにも個人情報を入れたままアップロードをしてしまうと、閲覧者が画像を保存した際に個人名が流出してしまいます。アップロードするデータのタイトル名についても、誰に見られても問題ないタイトルにする必要があります。

企業の公開情報の見直しを!

このような意図しない情報流出を防ぐためにも、企業の公開情報の点検をおすすめします。

社外秘のフォルダや機密文書が誤って公開される原因は、webサーバ上に誤ってファイルを配置してしまったということも考えられます。サイバーセキュリティ対策の一つとして、機密データが公開されていないか、公開しているファイル等に個人情報などが反映されていないかといったチェックを行いましょう。

個人SNSの設定や企業情報の投稿ルールも今一度確認を

XやFacebookといったSNSアカウントはほとんどの人が登録しているのではないでしょうか。 近年、耳にする機会が増えているのが、SNSから個人情報や企業情報が漏洩しているケースです。 個人アカウントでアップされた画像から勤務先が特定されたり、企業情報の流出につながる投稿をしてしまうことがあります。 流出した情報が悪用されてしまわないように、投稿するにあたってのルールを決めて周知しましょう。

企業や個人に関する情報を反映した標的型攻撃メールに注意

OSINTを悪用した標的型攻撃メールは非常に巧妙で、思わず開封してしまう可能性があります。 普段使わないソフトウェアや馴染みのないURLをクリックさせるように誘導するような内容であったり、 少しでも違和感を感じた際は、送付先の相手に確認を取ったり、セキュリティ担当部署へ相談するなど、普段から意識しておくことが大切です。

といっても、このような攻撃メールを100%見分けることは不可能に近いです。(筆者も完全に見分けられる自信がありません。)

まずは「そんな巧妙なメール、社員が見分けられる?」という視点から標的型攻撃メール訓練でリスクの見える化をおすすめします。開封率や報告率から実施するべきセキュリティ教育が把握でき、訓練を受けたメンバーの意識付けにも効果的です。

「Selphish」では、ドメインや差出人、メール内容などを自由にカスタマイズしてメール訓練を実施できます。 訓練メールの内容や、送信から結果の確認まで体験してみたいという方は、無料お試しがおすすめです。

メール訓練のノウハウと

効果的な進め方教えます