なぜLINEのグループチャットの作成を促すのか?日本の組織を標的とする新しい攻撃パターンについて解説します

ここ数ヶ月、日本の組織を標的とした新たな攻撃メールのパターンが確認されています。

攻撃者は、企業の社長や幹部になりすまし、従業員・取引先・その他の関係者に対してメールを送信し、LINEのグループチャットの作成、または参加を促すという手口を用います。

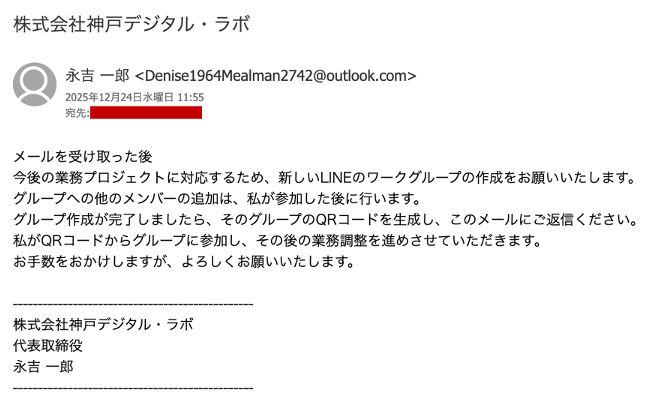

実際に神戸デジタル・ラボ(Selphishの運営会社)で確認された事例をもとに、この攻撃パターンを解説します。以下は、攻撃者が社内関係者になりすまして送信したメールの一例です。

このようなメールには、いくつかの見破るポイントがあります。まず、送信元のメールアドレスがフリーメール(outlook.com)であり、業務連絡としては不自然です。また、日本語の表現やビジネスメールとしての文面にも、細かな違和感が見受けられます。

さらに、このメールは神戸デジタル・ラボの創業者かつ元代表者を名乗っていますが、すでに退任している人物が社内業務の指示を直接メールで送ることは、現実的とは言えません。一方で、現職の経営層や幹部を名乗るパターンも確認されており、攻撃者が企業のWebサイト、ブログ、営業資料、さらにはLinkedInやFacebookといったSNSなど、公開情報をもとに人物情報を収集・悪用している可能性がうかがえます。

このようなメールは、特定の業界や組織規模に限定されるものではなく、複数の分野において確認されています。

- ミライフ東日本株式会社:「【重要なお知らせ】役員名を騙るLINEグループ作成・招待・QRコード送付等を求める詐欺メールについて(注意喚起)」https://www.melife-east.co.jp/notice/13482/(2026/01/13)

- FICT株式会社:「重要なお知らせ LINEグループ作成を求める不審メールにご注意ください」https://www.fict-g.com/news/2026/01/20260107.html(2026/01/07)

- 宮崎商工会議場:「【注意喚起】当所名および当所代表者名を騙った迷惑メールにご注意下さい」https://www.miyazaki-cci.or.jp/miyazaki/2025/12/25/caution/(2025/12/25)

なぜLINEのグループに誘導するのか

では、なぜ攻撃者は被害者をLINEの非公開グループへ誘導しようとするのでしょうか。

主に、以下のような理由が考えられます。

企業メールに備わるセキュリティ機能を回避しやすい

企業のメール環境では、添付ファイルやURLのスキャン、不審な送信元の検知など、さまざまなセキュリティ対策が導入されています。一方で、LINE上のメッセージはこれらの仕組みの対象外となるため、攻撃者にとって都合のよい経路となり得ます。

個人端末でのやり取りに誘導することで、組織の関与を排除しようとしている

攻撃者は、LINEグループを個人端末・個人アカウント上で作成させることで、企業のIT・セキュリティ部門をやり取りから切り離し、可視性を失わせると同時に、インシデント対応を困難にすることを狙っていると考えられます。

個人を起点とした二次被害を狙っている可能性がある

LINEグループを個人端末・個人アカウント上で作成させることで、攻撃者は組織の統制から外れた環境を作り出し、業務上の不正行為にとどまらず、個人情報や金銭情報の詐取など、個人を標的とした次の段階の攻撃へと発展させることを狙っている可能性があります。

考える時間を与えず即時の行動を促す

LINEはメールよりも即時性があり、ライトなやりとりに向いているため、メールに比べて考える時間を与えずに、すぐの行動を促しやすいということがあります。閲覧したかどうかもわかるため、攻撃者が促しやすいといったこともLINEを使う理由のひとつだと考えられます。

最後に

現時点では、この攻撃の次の段階がどのようなものかについて確たる証拠はありません。しかし、既存の攻撃トレンドを踏まえると、いくつかの可能性が考えられます。

LINEグループ内でのやり取りを通じて、被害者に対し不正なアプリケーションのインストールを促されるケース(特にAndroid端末における悪意のあるAPKファイルの配布)や、フィッシングサイトへのリンクを送信され、個人または業務用アカウントの認証情報を入力させられるといった展開が想定されます。また、いわゆるビジネスメール詐欺(BEC)と同様に、金銭の送金や機密ファイルの送付を直接指示される可能性も否定できません。

攻撃者の最終的な目的や具体的な手法については不明な点も多いものの、このような新しい攻撃パターンが実際に確認されていること自体が重要であり、従業員への注意喚起が必要です。

こうした背景を踏まえ、Selphishでは、この攻撃ベクトルを模した新しい訓練用テンプレートを追加しました。

これらのテンプレートは、観測された脅威の挙動をもとに設計されており、リンクのクリック、添付ファイルの開封、QRコードの読み取りなどを通じて、架空のLINEグループへの参加を促す内容となっています。

より高い訓練効果を得るために、自組織名や実在する役職者の名前に合わせてカスタマイズすることを推奨します。

神戸デジタル・ラボが提供するメール訓練システム、「Selphish(セルフィッシュ)」では、マルウェア感染を狙う標的型攻撃メールを疑似的に体験することができます。社員のセキュリティ意識の向上や教育施策として、定期的な訓練をおすすめします。

Selphishについては、こちらの資料をご確認ください。

メール訓練のノウハウと

効果的な進め方教えます