リモートワーク時代に急増するモバイル端末のマルウェア感染とは?見落とされがちなリスクと対策

リモート・ハイブリッドワークの普及により、自宅や外出先での業務にスマートフォンやタブレットを使う場面が増えた方も多いのではないでしょうか。

一方で、セキュリティ対策はPCや社内ネットワークが中心になりやすく、モバイル端末のリスク管理は後回しになりがちです。モバイル端末も同じように社内の業務情報を扱う以上、管理や使い方を誤れば同じように大きなリスクにつながります。

本ブログでは、以下について解説します。

- モバイル端末を狙ったマルウェア感染の代表的な手口

- モバイル端末の見落とされがちなリスク

- リモートワーク環境で企業が取るべきモバイル対策

リモートワーク普及で変わった「攻撃者の狙い」

リモートワークが普及したことで、PCだけでなく、スマートフォンやタブレットを業務端末とする企業も増えています。

また、海外の調査レポート(Zimperium「2025 Global Mobile Threat Report」)では、攻撃者がモバイル端末を主要な攻撃経路の一つとして積極的に狙う傾向が強まっていると指摘されています。

参考:Zimperium「2025 Global Mobile Threat Report」

https://zimperium.com/hubfs/Reports/2025%20Global%20Mobile%20Threat%20Report.pdf

企業の従業員が利用するモバイル端末は、セキュリティ対策が不十分なケースもあり、業務用、私用に関わらず、近年標的になりやすい状況が続いています。

モバイル端末を狙ったマルウェア感染の代表的な手口

・偽のアプリ、不正アプリをインストールさせる

モバイル端末を狙ったマルウェア感染の代表的な事例として、正規アプリを装った不正アプリをユーザーにインストールさせる手口があります。特に Android 端末では、アプリのインストールをきっかけに情報窃取や不正操作が行われる事例が確認されています。

2026年に入り、「TrustBastion(トラストバスチオン)」と呼ばれる、偽のAndroidセキュリティアプリが海外で確認されています。このアプリは正規のセキュリティ製品を装って配布されており、インストール後に「保護を有効にするため」といった理由で追加のアプリや更新プログラムのインストールを求められます。指示に従って操作を行うことで、マルウェアに感染するケースが確認されています。

参考:Tom’s Guide

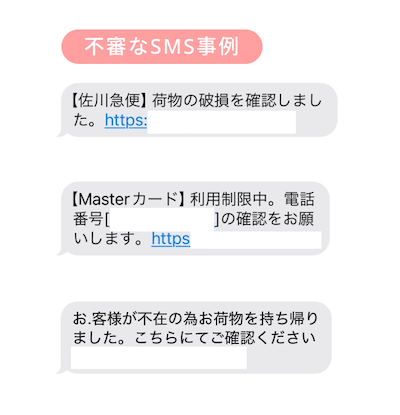

・SMSやメールによる誘導

業務連絡を装ったSMSやメールに記載されたリンクをクリックさせる事例が多く確認されています。リンク先の不正なサイトにアクセスすることで、認証情報を入力してしまい、アカウントが乗っ取られたり、不正なアプリのインストールを促され、マルウェアに感染したりする可能性があります。

・QRコードを悪用する手口

近年では、QRコードを悪用した攻撃も確認されています。ポスターやチラシ、メール、Webページなどに掲載されたQRコードを読み取らせ、不正なサイトへ誘導したり、不正アプリのインストールを促したりする手口です。スマートフォンでは、QRコードを読み取るとURLが表示されますが、リンク先や発行元を十分に確認しないままアクセスしてしまうケースがあります。

QRコードをスキャンする危険性については、以下の記事で詳しく解説しています。

・偽装Wi-Fi

店舗や公共施設などの正規Wi-Fiに偽装したWi-Fiにも注意が必要です。偽装Wi-Fiは「Evil Twin」とも呼ばれ、正規Wi-Fiと同じか、よく似たネットワーク名で表示されるため、本物と思って接続してしまう恐れがあります。偽装Wi-Fiに接続してしまうと、偽のログイン画面に誘導されたり、悪意あるサイトへリダイレクトされることで、認証情報の窃取やマルウェア感染につながる可能性があります。

例えば、業務で利用している端末を偽装Wi-Fiに接続すると、

- メールの送受信内容

- webサービスのログイン情報

- 業務用クラウドへのアクセス情報

などが盗み見される可能性があり、通信内容の盗聴や情報漏洩につながるリスクがあります。

他にも、偽のアップデート通知やセキュリティ警告画面を表示させ、不正アプリやマルウェアをインストールさせる手口も確認されています。

・OSやアプリなどの脆弱性をついた攻撃

OSやアプリの更新には「脆弱性の修正」も含まれています。アップデートを行わずに放置している場合、既知の脆弱性を突かれ、マルウェア感染や不正アクセスといった攻撃を受ける可能性が高くなります。

なぜモバイル端末が狙われるのか

・セキュリティ対策がPCより後回しになりがち

企業のセキュリティ対策はPCを主軸として実施されていることが多く、スマートフォンやタブレットの対策が不十分であったり、後回しにされてしまうケースがあります。PCと比較して管理が行き届きにくい点が、モバイル端末が攻撃者の標的となる要因の一つと考えられます。

・私的利用と業務利用の混在

私物のスマートフォンを仕事にも使う「BYOD(Bring Your Own Device)」と呼ばれる運用形態では、普段の私的利用に加えて業務のやり取りも同じ端末で行うことになります。私物のスマートフォンの場合、OSのアップデートやアプリの安全性などが個人に委ねられているため、業務用に支給されているスマートフォンよりも防御力が低くなりがちです。またSNSや個人メールなど、日常利用するアプリも入口になりえると言えます。

攻撃者にとっては、「企業が完全に把握・管理しきれていない、且つセキュリティが弱い端末」となるため、結果として攻撃のターゲットになりやすく、マルウェア感染などのリスクが高くなる可能性があります。

・小さい画面でURLや差出人を確認しづらい

スマートフォンでは画面が小さいため、

- メールの差出人アドレスが省略表示される

- URLの一部しか表示されない

- リンク先を長押ししないと確認できない

というケースが多くあります。

PCに比べて「微妙に違うドメイン」や「不自然な差出人名」といった不審点を見抜きにくい環境になりやすいことも、攻撃者にとって有利に働く要因の一つです。特に業務中の“ながら確認”では、ワンタップでリンクを開いてしまうリスクが高まります。

・「スマホだから大丈夫」という思い込み

また、「スマホだから大丈夫」「PCほど深刻な被害にはならない」という思い込みも被害が拡大する要因の一つです。実際には、モバイル端末には業務メールやチャット、認証アプリなど、業務情報が集約されており、被害が広範囲に及ぶ可能性があります。

リモートワーク環境で企業が取るべきモバイル対策

モバイル端末のマルウェア対策は、企業側の管理・ルール整備や従業員教育と、従業員側の意識・行動の両面から進めることが重要です。

企業側が取るべき対策

- モバイルデバイス管理システム・セキュリティアプリを導入する

- 多要素認証を導入する

- OS・アプリの自動アップデートを徹底する

- 業務利用端末のルールを明確化する

- 不審なメールやSMSに関する教育や訓練を実施する

従業員側が意識すべき対策

- アプリは正規のストアからダウンロードをする

- 不審なリンクや添付ファイルを開かない

- QRコードは読み取る前に慎重に判断する

- 公共Wi-Fiでは重要な操作を避ける

- 公共Wi-Fi利用時はVPNを使用する、自動接続を無効にする

モバイル端末のマルウェア感染の多くは「メール・メッセージ」が入口

モバイル端末を起点としたマルウェア感染やアカウント侵害の多くは、メールやSMS、チャットツールなどの「メッセージ」を入口として発生しています。モバイル端末は「最も狙われやすい業務端末のひとつ」という認識がセキュリティ対策を考える上でも有効です。多くの企業では、不審メール対策として「標的型メール訓練」を実施していますが、メール訓練では「モバイル視点」を取り入れることも重要です。

モバイル端末を想定した訓練では、

- 件名や本文が短く、要点を表示する

- 「至急」「本日中」など、緊急性を強調させる

- ワンタップでリンクを開かせる構成

など、「スマートフォンでどう見えるか」を意識して作成することをおすすめします。

メール訓練のノウハウと

効果的な進め方教えます