開いて大丈夫?標的型攻撃メールの見分け方と対応方法を徹底解説!

カスタマーサクセスの松丸です。

自分に届いたメールの添付ファイルを開いたところ、知らないうちにマルウェアに感染、機密情報が漏えいしてしまった、というような被害が後を絶ちません。今回は、近年ますます巧妙な手口になっている、メールを利用したサイバー攻撃「標的型攻撃メール」の被害にあわないための、メールの見分け方について解説します。

安心安全な在宅勤務を実現するためにも、本記事が参考になれば幸いです。

※大変恐れ入りますが、個人のお客様からのお問い合わせはお受け致しかねますのでご了承ください。

標的型攻撃メールとは?

標的型攻撃メールとは、機密情報や知的財産の漏えいを目的として、特定の企業や個人を「標的」として狙い、送信されるメールのことです。大量に送られるスパムメールとは異なり、業務メールのように偽装されているため、ウイルス対策のソフトなどをすり抜けて受信してしまいます。

標的型攻撃メールがやっかいなのは、メールの件名や本文が、企業や個人が不審を抱かせないように巧妙に偽装されており、本物のメールと見分けがつきにくいこと。そのため、受信者が気づかずに添付ファイルを開封してしまったり、リンクをクリックしてしまいます。結果、知らないうちにウイルスに感染し、自己拡散・情報漏えいなどの被害が拡大していきます。

標的型攻撃メールの特徴

標的型攻撃メールの特徴は次の3つです。

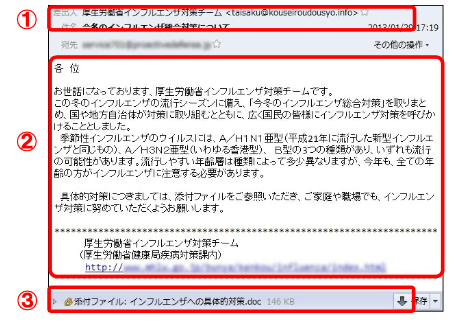

1.差出人の偽装

標的型攻撃メールでは、「差出人」が官公庁や取引企業、知人など、受信者にとって信頼性のあるであろう相手に偽装されています。これは、不審を抱くことなく、通常の業務メールだと思わせて開封させるためです。私も何度か標的型メールと思わしきメールを受信したことがありますが、差出人は行政機関や業務で利用しているソフトウェアの提供会社を装っているケースが多くみられます。社員の個人名や取引担当者名というケースもあるようです。

2.ウイルス感染への誘導

標的型攻撃メールでは、受信者の興味を引く件名や本文を用いて、ウイルスを仕込んだ添付ファイルを開かせたり、ウイルスに感染するWebサイ トへのリンクをクリックさせたりするように巧妙に誘導されています。

例えば件名は、「RE:xxxxーー」のように、既存のメールへの返信を装ったものや、「xxxレポート」のように利用しているソフトウェアのログレポートの送付を装ったものなど、警戒なく開かせるための手口には驚かされるばかりです。こんな件名で、「ご確認お願いします」という本文で添付ファイルがついていたり、レポートと称してクリック先を案内されていると、何も考えずに開いてしまいそうですよね。

3.感染手段の埋め込み

標的型攻撃メールでは、ほとんどの場合ウイルスを仕込んだファイルが添付されていたり、あるいはウイルスを感染させるためのURLが記載されています。

標的型攻撃メールの見分け方

このような巧妙な手口の標的型攻撃メールの被害にあわないためには、どうすればいいのでしょうか?ここでは、標的型攻撃メールを見破る方法をご紹介します。

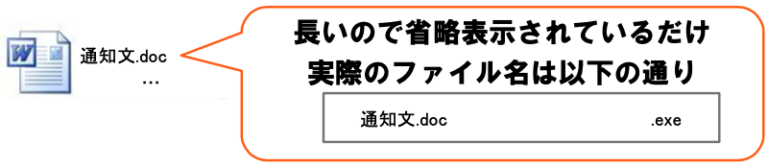

添付ファイルの種類を確認する

添付ファイルを開く前に、まずは拡張子(※)をチェックしましょう。拡張子が「.exe」などの実行形式ファイルを表すものならば要注意です。また.exe以外にも、.com、.bat、.scr、.pifなどが利用されることもあります。見慣れない拡張子の場合には、一息おいてメール全体をチェックしてみましょう。

また、実行形式ファイルであることに気づかせないために、アイコンのみを普段利用されているアイコンに偽装されている場合があります。ついいつも通り開いてしまいそう・・・ですが、開く前に拡張子を見る癖をつけておきましょう。

※拡張子・・・ファイルの種類を示すための末尾に付けられる文字列。Wordなら「.docx」、テキストファイルなら「.txt」など。

また、一見問題ない拡張子に見えても、別の拡張子に見えるようにファイル名が偽装されている場合があります。本来の拡張子の前に偽の拡張子を入れ、空白を入れて本来の拡張子が見えないように偽装されています。

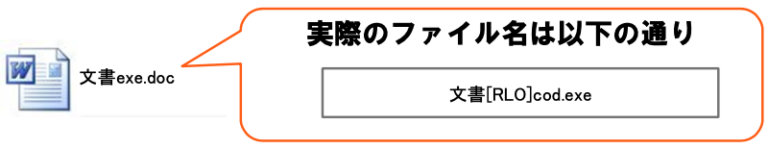

拡張子自体も偽装されている場合があります。以下の図は、RLOトラップと言われる偽装方法で、アラビア語などの右から左に読む言語のための機能を悪用して、アイコンだけではなく拡張子も偽装する手段です。

最近ではEmotetとして話題になった、Microsoft Officeのマクロを利用したものもあります。この場合は拡張子はOfficeのファイルのため気付きにくく、大きな被害が出ています。

いずれにせよ、添付ファイルのみでは判断しきれない場合がある、ということですね。

差出人のメールアドレスを確認する

本文は違和感ないし添付ファイルも問題なさそう・・な、一件のメール。

でも添付ファイルを開く前に差出人のメールアドレスを確認してみましょう。

差出人が「厚生労働省」なのに、gmail・・?

これは、差出人を偽っている標的型攻撃メールの可能性大です。公的機関からのメールなのに、誰でも取得することのできるフリーメールアドレスだったり、明らかに公的機関のものではないという場合は疑って間違いありません。また、ソフトウェアのレポートなのに、メールアドレスが明らかに違うケースもたびたび見かけます。

フリーメールアドレスの例

- xxx@gmail.com

- xxx@yahoo.co.jp

- xxx@hotmail.com

ただし、差出人欄は簡単に偽装できてしまうため、メールアドレスが問題なさそうでも油断は禁物です。

本文の内容をチェックする

本文の内容に違和感がないかどうか、チェックしましょう。以下のような場合は要注意です。

- 差出人にそぐわない内容が記載されている。

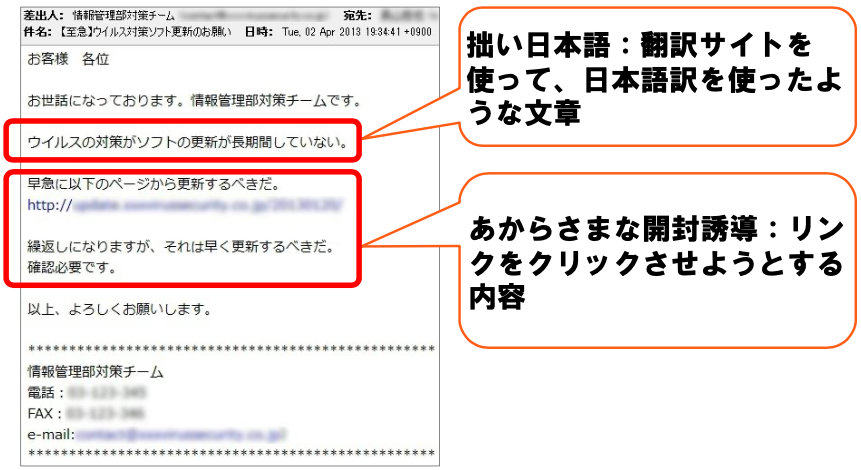

- 本文の日本語が拙い。

- あからさまに添付ファイルを開かせたり、リンクをクリックさせたりしようとする内容である。

- 同じ差出人から届いた前後のメールと脈絡がない

例えば次の例をみてください。日本語に違和感を感じますね。また、リンクをクリックをすることをやけに強調しています。

忙しいとついナナメ読みしてしまいがちな業務メールですが、添付ファイルやリンクのクリックが促されている場合には安易に開かず、しっかり読み直しチェックしましょう。また、ここ数年においては違和感のない自然な日本語で送られてくることも増えています。日本国内のサイバー犯罪検挙数も増えており、自動翻訳技術の発展も悪用されていると考えられます。

ここまで、標的型攻撃メールの見分け方を3つご紹介しましたが、どれも単体の項目だけでは確定が難しいことがわかると思います。ひとつの項目だけみて、「これに当てはまらないから大丈夫」ではなく、全体的にチェックするようにしましょう。

最後の手段

問題なく見えるけどどうしても不安が払拭できない・・判断しきれない。でももし本物のメールならちゃんとチェックしなくてはいけない内容。そんなときは最後の手段です。差出人に電話などで確認しましょう。ただし、電話番号などは偽の情報を掲載している場合があります。念のため公式のWebサイトや、実際に会ったことのある相手なら名刺で確認するなどしてから連絡しましょう。

不審なメールの添付ファイルやURLを開いてしまったら

不審なメールの添付ファイルやURLをうっかりクリックして開封してしまった、という場合にどうすべきかをご紹介します。

1.ネットワークを切る

LANケーブルを差している場合には抜きましょう。WiFiの接続も切って、完全にネットワークから外れてください。標的型攻撃メールによってウイルスに感染した場合、ウイルスが遠隔操作されてネットワーク経由で機密情報に近づこうとしたり、ネットワーク経由で他者の機器にも拡散したりします。まずは、感染した可能性のある機器をネットワークから完全に断ち切りましょう。

2.情報管理者や情報システム部門に報告する

すでに被害が拡大している可能性があります。不審なメールの添付ファイルやリンクを開封してしまったこと、現在の状況を情報管理者や情報システム部門へすぐに報告してください。社内に感染の際の連絡ルールがある場合は、それにしたがって報告してください。感染してからあたふたしないように、万が一のことを考えて日頃からルールを確認しておくといいですね。

また、受信した段階であやしいことがわかれば、社内に注意喚起することも大切です。

標的型攻撃メール訓練のススメ

こんな記事を書いている私ですが、以前から標的型攻撃メールにことさら注意してメールを確認していたわけではありません。しかし、標的型攻撃メール訓練を受けたり様々な報道や情報に触れるうちに、近年の巧妙な手口に不安を覚え、被害を防ぐために事前にすべきことを意識するようになりました。最近では、怪しいメールが届いたら積極的に社内に報告するようにしています。標的型攻撃メールを意識しているうちに、届いたメールが「なんとなくおかしい」に気がつくようになってきたと思います。

このように社員一人ひとりのセキュリティ意識を高めることができる、メール訓練。

どんなものか知りたいという方は無料お試しなどで、体験してみてください。

https://selphish.security-academy.jp/trial_user_register/

メール訓練のノウハウと

効果的な進め方教えます