ブラウザ利用に注意!インフォスティーラーの危険性と対策

インフォスティーラーは、これまでのマルウェアとは異なる手法であらゆるデータを悪用されるリスクのある、大変危険なマルウェアです。2020年以降に急増しており、今後も攻撃手法の高度化が懸念されるため早めの予防策をお勧めします。今回は、このインフォスティーラーの攻撃手法とそのリスク、予防策についてご紹介します。

インフォスティーラーとは

インフォスティーラー(Infostealer)は、「Information Stealer」の略で、日本語に直訳すると「情報を窃取する者」という意味です。これは、感染した端末から情報を盗み出すタイプのマルウェアの一種です。例えば、次のような情報が窃取されます。

- パスワード情報

- クレジットカードや銀行口座に関する情報

- キー入力(キーロガー)

- クリップボードデータ

- スクリーンショット

- システム内部のデータ

インフォスティーラーは、フィッシングメールや悪意のあるWebサイトを通じて感染することが多く、感染後はバックグラウンドで動作し、ユーザーに気づかれないように情報を収集します。収集された情報は、攻撃者によって悪用されるか、ダークウェブで販売されることがあります。

他のマルウェアとの違い

インフォスティーラーは、トロイの木馬やスパイウェア、ランサムウェアなどのほかのマルウェアとはかなり異なります。参考までに、代表的なマルウェアは次のとおりです。

- トロイの木馬・・トロイの木馬の目的は、内部ネットワークに侵入し、悪意のある活動を行うことです。バックドアの作成や情報窃取、システムの制御などを行います。トロイの木馬のターゲットは主に企業などの組織です。

- スパイウェア・・・スパイウェア(Spyware)は、ユーザーの同意なしにコンピュータにインストールされ、ユーザーの情報を収集して外部に送信するマルウェアです。キーボード入力やウェブサイトの閲覧、フォームへの入力情報などのユーザーの操作を監視したり、特定のサイトを強制的に表示させたり、知的財産などへのスパイ行為が行われます。攻撃対象は絞らず、企業も個人も誰もがターゲットになり得るものです。

- ランサムウェア・・・コンピュータやデータを人質に取り、身代金(ransom)を要求するマルウェアの一種です。感染したコンピュータやサーバー内のファイルを暗号化し、データを元に戻す、または漏えいしない見返りとして、攻撃者が金銭を要求します。

インフォスティーラーは何が違う?

インフォスティーラーは、そもそも狙う情報が異なります。

パソコンにはさまざまなデータがあります。また、パソコンの端末内だけではなく、利用している様々なアプリにもデータが保存されています。インフォスティーラーがインストールされると、それらのデータを収集し、すべてを攻撃者のサーバーに送ります。攻撃者は、送られてきたデータを分析します。

大量のデータを分析後、攻撃者は次のような行動をとります。

- すぐに悪用できる場合

例えば銀行のサイトのログイン情報など、すぐに悪用できる情報があった場合は、ログインして金銭を送金するなど、すぐに利用します。

- すぐ悪用できない場合

すぐに悪用できるわけではない場合も、さまざまな場所で収集したデータと合わせて、ダークウェブで販売します。例えばLINEアカウントのログイン情報などがあった場合、他のデータと合わせてLINEアカウントデータベースを作成し、別の攻撃者に販売する、といった動きをします。

つまり、企業や個人問わず、データの種類を絞らずにデータを根こそぎ盗むということです。そこから、ログイン情報やAPIキー、Cookie情報、IDやパスワードなど、使えそうなもの、販売できそうなものを集めて悪用するのが、インフォスティーラーの特徴です。

ブラウザのデータが狙われている

特に狙われやすく危険なのは、ブラウザのデータです。近年のアプリの大部分がブラウザ上で動くWebアプリとなり、「ブラウザは新しいOS」とも言われています。

一日の業務の中で、ブラウザを使わない日はない、という方もおおくいらっしゃるのではないでしょうか。ブラウザを通じてメールの確認、ドキュメントの編集、ビデオ会議の開催など、さまざまなタスクを実行することができます。

ブラウザには「完全なセキュリティ対策」と言えるような機能はあまりありません。しかし、ブラウザの中には大量の貴重なデータが保管されているため、攻撃者のターゲットになりやすいのです。

ブラウザに含まれるデータとは

ブラウザに保管されている貴重なデータとは何でしょうか。一部をご紹介します。

自動入力データ

ブラウザに自動入力するために保存されているデータが一番多く、危険ではないかと思います。ログイン情報はもちろん、クレジットカードの情報や住所などが保存されていることがあります。

ログインセッションのCookie

何かしらのWebサイトにログインする際には、ログイン状態を保つためのログインセッションの認証情報が、Cookieデータを通してブラウザに保存されています。認証情報はトークンですので、攻撃者がCookieデータを盗むことができれば、そのセッションを通して別のデバイスからログインできることになります。

MFAの信頼済デバイスのCookie

ログインする際、近年では認証コードなどの多要素認証が推奨されています。認証コードにはログインセッションとは別のCookieが発行されますが、ログインセッションのCookieとMFA認証済のCookie両方を盗むことができれば、多要素認証を突破される可能性があります。

Cookieには認証情報以外にも、閲覧履歴やECサイトのカートの情報、外部サービスとの連携トークンなど、重要なデータが含まれています。

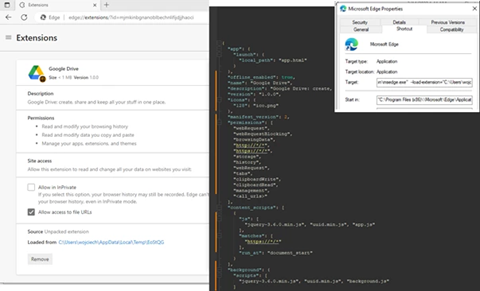

拡張機能のデータ

ブラウザに拡張機能を追加されている方も多いのではないでしょうか。

拡張機能が処理するデータの一部がブラウザに保存されていることがあります。

ブラウザのデータを盗むための、ブラウザ拡張機能型インフォスティーラーもあり、過去にGoogleDriveに成りすました拡張機能が報告されています。

出典: A New Malicious Browser Extension for Stealing Cryptocurrencies | Trustwave

この拡張機能をよく見ると、「Permission(操作権限)」に以下のような説明があります。

- ユーザーのブラウザ履歴の読み込み・修正

- コピーペーストデータの読み込みと修正

- ユーザーのアプリや拡張機能、テーマの管理できる

また、「Site access」には、「ユーザがアクセスするすべてのサイトのデータにアクセスできる」と記載されています。

チェックボックスには、「ローカルにあるファイルをブラウザで開いた場合にアクセスできる」と記載されています。つまり、PDFや画像、HTMLソースなどをブラウザで開いた場合にそのデータにアクセスできることになります。

拡張機能のインストール時には、必ず信頼できる拡張機能かどうかと、Permissionや、Site accessなどの詳細を確認するようにしましょう。

ブラウザ以外にも狙われるデータ

- Windowsのパスワードハッシュ

WindowsのActiveDirectoryでは、ADリソースにアクセスするためにはパスワードは不要で、パスワードハッシュのみでアクセスできます。つまり、パスワードがわからなくてもパスワードハッシュがあればリソースにアクセスできるということになります。 - APIキー

AWS、Azure、GCPなどのクラウドプラットフォームや、gitなどのツールのAPIキーも狙われています。 - 各種アカウント

Discord、Youtube、Telegram、WhatApp、Xなどのアカウント情報も狙われています。近年、Youtuberのアカウントがハッキングされる事件が増えていますが、その原因のほとんどがインフォスティーラーによるものです。ログイン情報やCookie情報を奪って、Youtuberアカウントを乗っ取っています。 - パスワードマネージャーのデータベース

パスワードマネージャーのデータベースは基本的に暗号化されていますが、数あるパスワードマネージャーのすべてが暗号化されているわけではありません。 - 仮想通貨のアカウントやウォレットデータ

- その他

クライアント証明書、連絡帳データ、スクリーンショット、キーボード入力など

インフォスティーラーのリスクを高めるユーザーの行動

不審なメールの添付ファイルやリンクの開封

悪意のある攻撃メールに添付されたファイルやリンクを開き、感染しているケースがあります。不審なメールに十分注意してください。

信頼度が低いソフトウェアのインストール

デスクトップアプリやモバイルアプリをイメージされるかもしれませんが、ブラウザの拡張機能やアプリのプラグインもソフトウェアのひとつです。

パスワードマネージャーの危険な利用

パスワードマネージャーを正しく使うこことは、セキュリティ対策として有効です。ただし、ユーザー自身で設定する内容によっては、簡単に搾取されてしまう可能性があります。

例えば、パスワードマネージャーのデータベースの暗号化のアルゴリズムが弱い場合は、破られてしまう可能性があります。また推測しやすいパスフレーズが使われている場合は、暗号化されても推測して開くことができます。MFAが設定されていない場合も危険です。

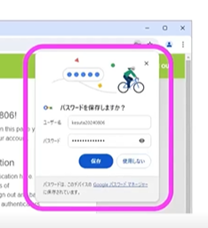

ブラウザに自動入力データを保存する

インフォスティーラーに感染した場合、ブラウザの自動入力データは、簡単に搾取されます。例えば、ChromePassというソフトウェアを使えば、Google Chromeに保存したパスワードやユーザーIDなどのログイン情報を表示できます。

ブラウザの自動保存機能は危険として認識いただければと思います。

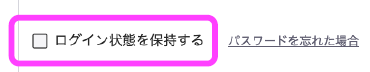

「ログイン状態を保持する」での長時間セッション

この機能を使うと、認証用のCookieを長期間保存するため、インフォスティーラーに感染した場合に盗まれるリスクが高まります。

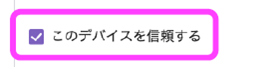

「このデバイスを保存する」によるMFA非要求機能

MFA認証済ステータスのCookieデータが保存されます。つまり、インフォスティーラーによってこのCookieデータが盗まれた場合はMFAなしにログインされてしまいます。

インフォスティーラーの対策まとめ

- パスワードマネージャーを利用し、データベースを安全なパスフレーズとMFAで保存してください。

- テキストやメモ、ブラウザーやOfficeファイルに、認証情報を保存しないようにしましょう。

- アカウントへのログインにはMFAを設定し、ログイン状態を保存しないようにしましょう。MFAの「デバイスを信頼する」といったオプションも危険です。

- OSと各種ソフトウェアのセキュリティパッチを定期的に適用しましょう。インフォスティーラーの経路のひとつはOSやデバイスの脆弱性です。また、サポートが終了したソフトウェアやハードウェアで重要な操作はしないようにしましょう。

- 各デバイスに最新のマルウェア対策ソフトがインストールされているか確認しましょう。

- 拡張機能・プラグインは必要最低限で信頼度の高いものを使用し、利用開始時は権限等を確認しましょう。

- メールやチャットメッセージの予期しない添付ファイルやURLを開かないようにしましょう。

予防策はぜひ社内でもご共有いただき、対策に活用いただければと思います。

また、インフォスティーラーに感染しないための対策のひとつに、標的型攻撃メール訓練があります。今回ご紹介したような対策は必須ですが、巧妙化するメール攻撃に対しては、気を付けていてもうっかり引っかかってしまうことがあります。定期的な訓練を通じて、企業のセキュリティを強化されることを推奨します。

メール訓練のノウハウと

効果的な進め方教えます