地政学的リスクに起因するサイバー攻撃 日本の企業が標的型攻撃メールの被害に!企業が行うべきセキュリティ対策とは

2025年1月にIPA(独立行政法人 情報処理推進機構)が「情報セキュリティ10大脅威 2025」を発表しました。これは2024年に社会的に大きな影響のあった情報セキュリティ事案から選ばれたもので、今回初めて「地政学的リスクに起因するサイバー攻撃」が選出されました。

国家間の政治的な対立によるサイバー攻撃の脅威が近年高まってきており、それは日本も例外ではありません。実際、2024年に日本の組織に対して中国の関与が疑われる標的型攻撃メールの被害が確認されています。攻撃対象となったのは、シンクタンク業界、政治家やマスコミに関係する個人や組織と多方面にわたります。攻撃パターンによって標的が異なっていることもあり、「突如として攻撃対象となる可能性がある」ということを念頭に今後に備えたセキュリ対策を徹底することが非常に重要です。

その中でも、本記事では近年実際に起きた標的型攻撃メール事例と企業ができうるセキュリティ対策について解説します。

地政学的リスクに起因するサイバー攻撃とは

「地政学的リスク」とは、下記のように解説されています。

「テロリズム・クーデター・内戦・戦争などが発生するなどして、軍事的・政治的に社会情勢が不安定で先行きの展開が予測不可能であることに伴うリスクの総称。」(「新語時事用語辞典」より一部抜粋)

地政学的リスクに起因するサイバー攻撃について、IPAは「政治的に対立する周辺国に対して、社会的な混乱を引き起こすことを目的としたサイバー攻撃を行う国家が存在する。」と「情報セキュリティ 10大脅威 2025 組織編」(※1)の中で明記しています。

(※1)IPA「情報セキュリティ10大脅威 2025」https://www.ipa.go.jp/security/10threats/10threats2025.html

日本の企業が攻撃対象に

日本でも安全保障や先端技術の情報を窃取する目的などでサイバー攻撃の被害が発生しています。攻撃の対象として、主に以下のような組織が狙われます。

- 政府機関(外務省や防衛省などの省庁)

- インフラ企業(電力会社燃料パイプライン運営企業など)

- 防衛関連組織(武器開発や軍事技術に関わる企業や研究機関)

- サプライチェーン(上記の組織の取引企業、グループ企業など)

自治体や交通機関のサイトが攻撃対象となり、一時的にサイトが閲覧しづらい状況になるといった混乱を招く事態となった事例もあり、日本の企業にも地政学的リスクに関連するサイバー攻撃に向けたセキュリティ対策が求められています。

具体的な攻撃事例について、2025年1月に警察庁及び内閣サイバーセキュリティセンターが公表した「MirrorFace」による標的型攻撃メールの詳細(※2)をご紹介します。「MirrorFace」とは、中国の関与が疑われるサイバー攻撃を行う組織のことで、日本では2019年12月頃から標的型攻撃メールが確認されています。

(※2)警察庁 MirrorFaceによるサイバー攻撃について(注意喚起)https://www.npa.go.jp/bureau/cyber/koho/caution/caution20250108.html

MirrorFace によるサイバー攻撃(標的型攻撃メール事案)

事案1:メールの添付ファイルの開封を起点にして、マルウェアに感染させる手口

攻撃対象であるメール受信者が、メールの添付ファイルを開封することでマルウェアに感染した事例です。巧妙なメールで、思わずサイバー攻撃であると気付かずに開封してしまうような下記の仕掛けが確認されています。

【要注意ポイント①】 送信元のアドレスが「Gmail」や「Microsoft Outlook 」のメールアドレス、「第三者の正規アドレス」を使用している

送信元が「Gmail」や「Microsoft Outlook 」であるため、攻撃メールであることがわからずに開封してしまう恐れがあります。「第三者の正規アドレス」を使用した事例では、MirrorFaceが認証情報を盗み出し本人になりすましてメールを送付していました。また、送信者は受信者が所属している組織の元幹部や、受信者の興味関心をひく専門分野の有識者を名乗るといったケースが多く確認されています。

【要注意ポイント②】 受信者の興味をひくような件名である

要注意ポイント①で紹介した「第三者の正規アドレス」を使用している場合など、受信者と関係のある人物になりますまし、件名に「田中です。」といった名前が入っている事例が確認されています。他にも「勉強会案内」や「会合資料」など、仕事上ついつい確認が必要だと思ってしまうような件名であったり、メールが送られた時期に話題になっている世界情勢に関連した件名が多くあり、受信者の興味関心のひくような件名であることに注意が必要です。

【要注意ポイント③】 メールをやり取りする中で、添付ファイルを開くように誘導する

攻撃者が受信者と何回かメールをやり取りし、相手を信頼させてから添付ファイルを開かせるという事例もあります。メールの内容としては、受信者の興味をひく資料の提供を申し出る、受信者の組織が主催するセミナーについての不備を指摘するといったやり取りの中でファイルが添付されていました。

事案2:メール本文のリンククリックを起点にして、マルウェアに感染させる手口

攻撃対象となるメール受信者がメールに記載されているリンクをクリックし、ダウンロードしたZipファイルを展開した後にMicrosoftOffice 文書を開いてマクロを有効化すること、Microsoft Office 文書に偽装されたリンクファイルを開くことで、マルウェアに感染した事例です。

事案①と同じように、送信元のメールアドレスが「Gmail」や「Microsoft Outlook 」、「第三者の正規アドレス」を悪用した手口です。「第三者の正規アドレス」使用者になりすましたり、受信者の興味関心のひく専門分野の有識者を名乗り、メールが送信されていました。メールの件名についても、「取材のご依頼」や「所蔵資料のおすすめ」、「国際情勢と日本外交」といった受信者の興味をひくようなタイトルとなっていました。

上記に加え、特に思わず信頼してしまうような以下のやり取りも確認されています。

【要注意ポイント④】 メール本文が実際に過去にやり取りしていた内容と酷似している

なりすましされた本人と受信者が過去にやり取りしていた内容が窃取され、その内容を悪用されていました。 やり取りの内容の一部だけが改変されているので、思わずリンクをクリックしてしまうほど自然な流れであることに注意が必要です。

企業がとるべき対策

今回ご紹介した事例では、違和感なくメールを開封してしまうような巧妙な標的型攻撃メールが確認されています。全社員がこのようなメールを受け取る可能性がある、ということをまずは意識して企業は対策に取り組む必要があります。ここでは、標的型攻撃メールの事前対策の一例をご紹介します。

メールを開封する前の意識づけ

メールをすぐに開封する前や添付ファイルをクリックする前に、まずは不審な点がないかを確認するという社員への意識づけが大切です。日頃から下記のような内容を社員へ注意喚起することが必要です。

いつもやり取りしている相手であっても不審だと思うメールは確認する

普段やり取りしている相手でも、今までのやり取りでは見たことのないファイル形式が添付されていたり、リンクからファイルをダウンロードさせようとしている内容の場合は、社内情報セキュリティ担当に確認・相談しましょう。

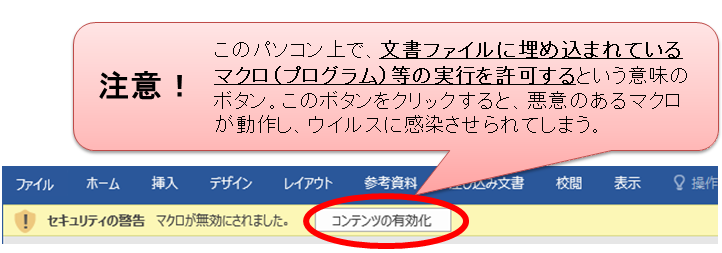

メールに添付されたファイルを開いた際に「コンテンツの有効化」を安易にクリックしない

Word文書ファイルやExcelファイルを開く際、「マクロの有効化」や「コンテンツの有効化」に誘導されることがあります。安易にクリックせず、有効化する必要があるのかを検討してください。不審だと感じた場合は社内情報セキュリティ担当に確認・相談しましょう。

画像出典:IPA Emotet(エモテット)攻撃の手口(https://www.ipa.go.jp/security/emotet/attack.html)

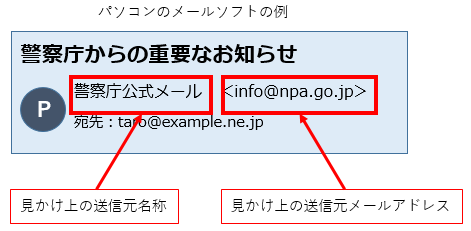

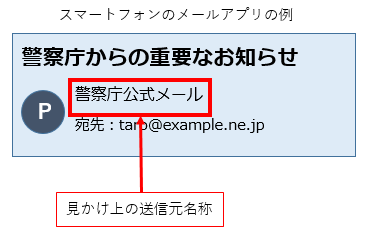

件名と送信元、添付ファイルに不審な点がないか確認する

全く心あたりのない件名や送信元のメールは開かないようにしましょう。 また、送信元の情報は偽装されている可能性があります。見かけ上の送信元情報が間違っている可能性があることも念頭にすることが大切です。

画像出典:警察庁ウェブサイト(https://www.npa.go.jp/bureau/cyber/countermeasures/phishing.html)

標的型攻撃メールの見分け方について、こちらの記事もご参考ください。

▼「開いて大丈夫?標的型攻撃メールの見分け方と対応方法を徹底解説!」

地政学的リスクに対する情報収集

最新の国際情勢や政治に関する情報や、自社や関連会社にも関連する情報を収集しましょう。今回ご紹介した標的型攻撃メール事案以外にも、未知の脆弱性(ゼロデイ脆弱性)を利用した攻撃やDDoS攻撃、偽情報の拡散などさまざまな攻撃があります。最新の攻撃事例を把握することで、類似したメールが来た際に違和感を持つことにもつながります。

インシデント対応の整備と社員への教育

攻撃を受けた際、迅速に対応するための体制づくりが必要です。対応するチームと担当の割り振り、報告形式や緊急報告先の確保や報告フローの整備のほか、フロー通りに実施できるか全社員を対象に訓練を行いましょう。また、社員全員に標的型攻撃メールが届く可能性があること、届いた際の意識づけや対応についての教育が必要です。

まとめ

今回の記事では、地政学的リスクに起因する標的型攻撃メールの事例と対策をご紹介しました。

明らかに怪しい日本語であるといったメールは見破れますが、近年は見破ることが困難な内容も多くあります。メールを開封してしまった際の早急な対応も必要不可欠ですが、実際に起こった際に冷静に対応するために社内訓練の実施をおすすめします。

神戸デジタル・ラボが提供するメール訓練システム、「Selphish(セルフィッシュ)」では、マルウェア感染を狙う標的型攻撃メールを疑似的に体験することができます。社員のセキュリティ意識の向上や教育施策として、定期的な訓練をおすすめします。

Selphishについては、こちらの資料をご確認ください。

メール訓練のノウハウと

効果的な進め方教えます