Shai-Hulud攻撃の起点となったフィッシングメールの巧妙さとは?

Shai-Hulud攻撃は、2025年後半に発生し、世界中の企業や開発者に広範囲な影響を及ぼしたサイバー攻撃です。開発者が日常的に使用している「npm」と呼ばれる「Node.js」のパッケージ管理ツールを狙ったサプライチェーン攻撃のひとつで、侵害されたパッケージを利用していた開発環境などを中心に影響が確認されました。

このShai-Hulud攻撃の起点となったのは、高度なマルウェアや技術的な脆弱性ではなく、開発者に届いた「フィッシングメール」でした。

本ブログでは、以下について解説します。

- フィッシングメールから被害が拡大した背景

- なぜフィッシングメールが開発者に疑われなかったのか

- 今回のフィッシングメールの巧妙さと対策のポイント

Shai-Hulud攻撃とは

Shai-Hulud攻撃は、2025年後半に確認されたサプライチェーン攻撃(※)の一種です。「npm(Node package manager)」と呼ばれる「Node.js」向けのパッケージ管理ツールを標的として行われました。

この攻撃では、開発者が信頼して利用していたパッケージが侵害され、そのパッケージを通じて悪意あるコードが配布されました。インストールすると自動的に感染・拡散するため、被害が連鎖的に拡大する事態となりました。米国インフラセキュリティ庁(CISA)によると、500以上のパッケージが侵害されたと報告されています。

出典:CISA公式アラート

被害としては、

- 認証情報の窃取

- 不正なコードの実行によるシステムやサービスの侵害

- 情報漏えいや不正アクセスのリスク増大

などが確認されています。これらの被害は、開発者個人だけでなく、企業や組織全体のシステムに影響を及ぼす可能性があり、非常に深刻なものとされています。

※サプライチェーン攻撃:サプライチェーン攻撃(Supply Chain Attack)とは、直接狙いたい企業や組織ではなく、その「取引先・委託先・利用している製品やサービス」を踏み台にして行う攻撃のことです。近年、国内外で報告例が増えており、影響範囲が大きくなりやすいのが特徴です。

フィッシングメールが起点に

この攻撃の入り口となったのは、「フィッシングメール」でした。Trend Microの調査によると、この攻撃はnpmのセキュリティアラートを装ったフィッシングメールから始まったと報告しています。

https://www.trendmicro.com/ja_jp/research/25/i/npm-supply-chain-attack.html

出典:Trend Microレポート

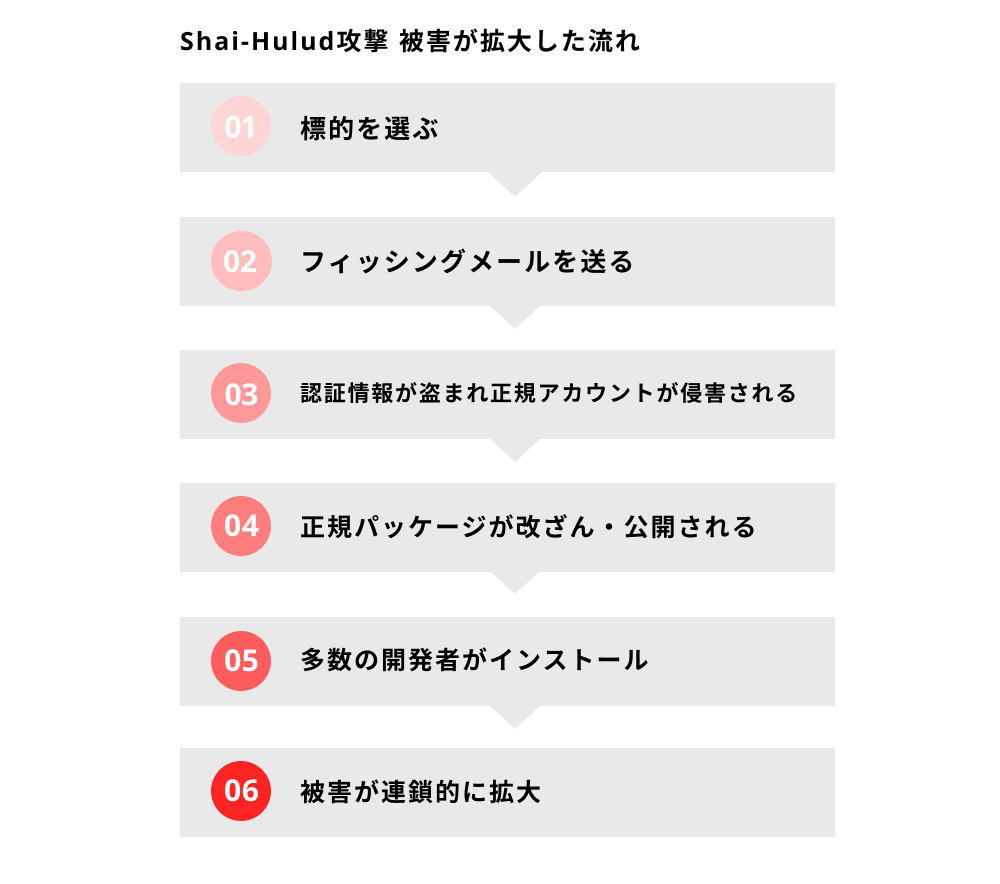

1通のメールが世界規模の被害に拡大した背景

攻撃者はまず、npmを日常的に扱っている開発者を標的にしました。そして、npmのセキュリティ通知などを装ったフィッシングメールを送り、受信者の認証情報を盗み出しました。このようにして取得された認証情報を悪用し、攻撃者は正規のnpmアカウントを侵害しました。その結果、正規の開発者になりすまして悪意あるコードを含むパッケージを公開することが可能となり、これがサプライチェーン全体に影響を及ぼす事態へと発展しました。

【被害が拡大した流れ】

1. 標的を選ぶ

2. フィッシングメール送る

3. 今認証情報が盗まれ、正規アカウントが侵害される

4. 正規パッケージが改ざんされアップロードされる

5. 多数の開発者がインストールする

6. 被害が連鎖的に拡大

なぜそのフィッシングメールは疑われなかったのか

攻撃者は、開発者などの限られた特定の人物を標的にして、メールを偽装したと思われます。開発者は、日常的に次のようなメールを受け取っています。

- パッケージの脆弱性通知

- アカウントに関する警告

- セキュリティアップデートの案内

日頃、見慣れている内容を偽装したメールだと、違和感を持つことなく、むしろ「公式からきている重要な連絡」に見えた恐れがあります。開発担当は、緊急対応が必要な場面があったり、管理権限の高いアカウントを持っている場合、「今すぐ対応しなければならない」という意識が働き、すぐに行動してしまうリスクがあります。今回のフィッシングメールは、開発者が日常的に行う業務内容を巧みに利用したものだと考えられます。

他にも、一般的な標的型攻撃メールの特徴として、以下のような点が挙げられます。

- 受信者が疑いにくい内容であること(例:業務関連の依頼、既存プロジェクトの更新通知など)

- 正規ドメインに見える送信元

- 過去のやり取りを思わせる文面

- 実在するプロジェクト名やアカウント情報の記載がある

「その人にしか来ない」カスタムされたメール内容であることで、受信者は疑うことなく、メールを開封してしまう恐れがあります。

フィッシングメールの巧妙さと対策のポイント

Shai-Hulud攻撃は巧妙に偽装されたフィッシングメールを起点として発生したサイバー攻撃です。高度な技術的攻撃から始まったものではなく、あくまでも「人」の判断を狙った攻撃でした。

攻撃者は、ターゲットが日常的に見慣れている通知を巧みに偽装し、「正しく見える」メールを送ることで、受信者が正規の連絡だと判断して対応してしまう状況を作り出しました。

「公式からの通知に見えるメールは問題ないだろう」、「怪しいメールは見分けられる」と考えてしまいがちですが、こうした認識は安全とは言えません。

対策としては、次のような意識を持つことが大切です。

- 誰もが攻撃の起点になり得ることを認識する

- 「正しそうに見えること=安全であること」ではない

- あらかじめブックマークした公式サイトからアクセスするように心がける

- 通知メールの内容は、既知の管理画面に自分でログインして状況を確認する

技術的な対策について

技術的な対策や検知ポイントについては、当社セキュリティチームのエンジニアが以下の記事で詳しく解説しています。

【セキュア開発技術Blog】

▼npmサプライチェーン攻撃Shai-Huludの起点はフィッシング~TOTPの代わりにFIDOで対策を~

▼Shai-Hulud 2.0 への対策:やるべき対策と、侵害時の検知ポイントまとめ

また、技術対策だけでなく、人の判断を前提とした対策や教育が不可欠です。巧妙化するメール攻撃に備えるためにも、定期的な訓練を推奨します。

メール訓練のノウハウと

効果的な進め方教えます